Everything在后渗透中的使用姿势

免责声明

本文发布的工具和脚本,仅用作测试和学习研究,禁止用于商业用途,不能保证其合法性,准确性,完整性和有效性,请根据情况自行判断。

如果任何单位或个人认为该项目的脚本可能涉嫌侵犯其权利,则应及时通知并提供身份证明,所有权证明,我们将在收到认证文件后删除相关内容。

文中所涉及的技术、思路及工具等相关知识仅供安全为目的的学习使用,任何人不得将其应用于非法用途及盈利等目的,间接使用文章中的任何工具、思路及技术,我方对于由此引起的法律后果概不负责。

01 简介

1.1 前言

Everything主要的利用是在主机上进行搜索我们想要找到的文件,后渗透中的利用中适用于机器多,文件多复杂不好找的渗透测试中。

全部方式的利用条件:管理员+byPass UAC

1.2 软件下载

Everything工具下载地址:

https://www.voidtools.com/zh-cn/downloads/

我下载的版本是Everything 1.4.1.1022的,下载的链接:

https://www.voidtools.com/Everything-1.4.1.1022.x64-Setup.exe

下载过后解压后会有文件夹里面会有两个文件(其中Everything.lng文件是中相当于汉化的语言文件):

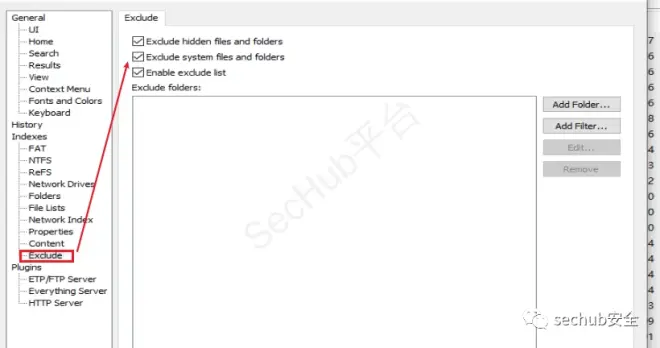

02 设置

2.1 Everything在利用前的设置

在应用的上方找到:工具—>选项,进而打开Everythin选项 对话框

显示托盘图标取消勾选,这样在运行Everything的时候就不会在右下方显示Everything在后台运行的图标。这样我们在进行利用的时候受害者就会很难发现我们正在利用Everything搜索我们想要的相关文件。

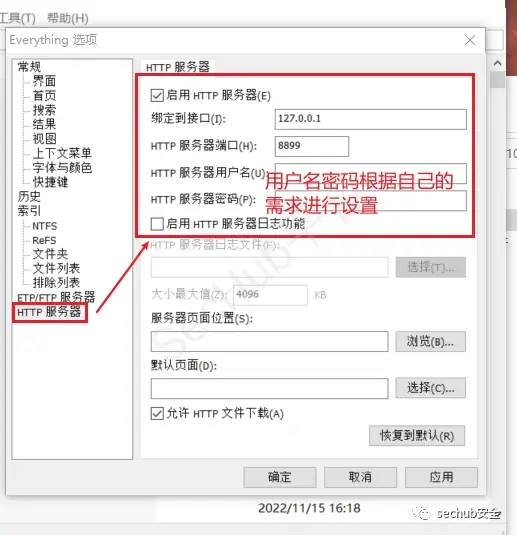

2.2 启用HTTP服务器

设置绑定的接口为127.0.0.1,可以避免相关杀毒软件的拦截,然后我们利用相关工具可以把端口映射出来即可。

配置完上述设置,然后点击确认即可,然后就会在everything所在的文件夹下生成一个everything的配置文件Everything.ini

03 使用CS进行利用

3.1 Everything基础命令

Everything命令使用

-install-run-on-system-startup 添加 "Everything" 到启动项.

-install <location> 安装 "Everything" 到指定路径.

-start-client-service 开启 "Everything" 客户服务.

-start-service 开启 "Everything" 服务.

-startup 后台运行 "Everything".

-stop-client-service 停止 "Everything" 客户服务.

-stop-service 停止 "Everything" 服务.

利用

将我们配置完成后生成的配置文件进行上传,利用所获得权限进行上传,everything.exe和everything.ini文件进行上传到目标靶机。

3.2 对http服务进行利用

首先获取目标主机的shell,让目标主机进行上线cobaltstrike,这里就不详细描述目标机器上线CS了。

利用上线的主机进行文件的上传,利用CS自带的文件上传的功能file Browser进行相关文件的上传。

对配置文件和exe文件和ini配置文件进行上传

然后执行安装Client服务,让目标靶机开启相关everything的http服务

执行的命令:

shell everything.exe -install-client-service #在CS上进行执行

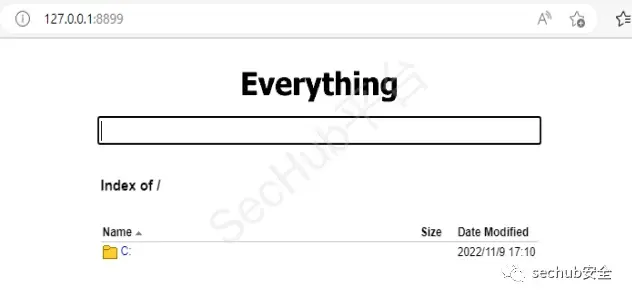

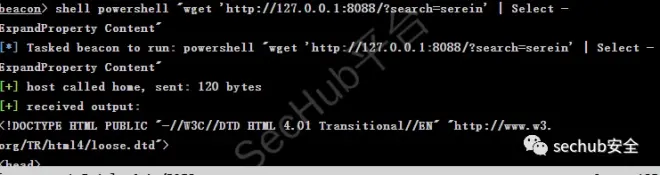

在靶机内部进行测试访问:

使用命令将内容进行转出:

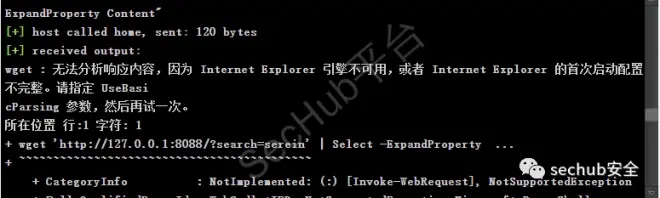

出现报错:

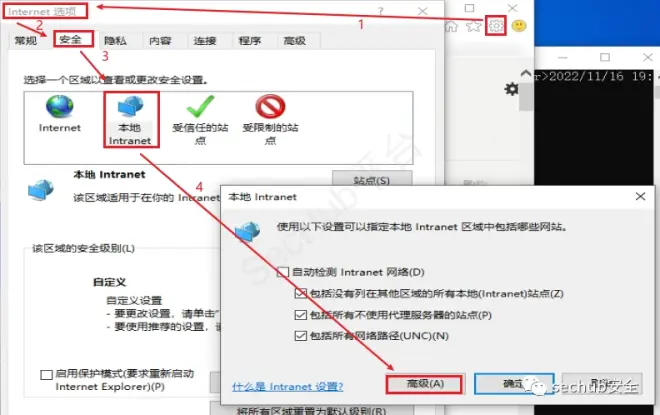

解决办法:修改目标机的IE设置

添加about:security_powershell.exe到输入框然后进行添加站点

执行完上述的操作就不会在执行命令的时候出错了。

然后将输出的内容复制出来到html文件中进行打开查看。

3.3 不进行内容转出的情况

不进行内容转出,也可以绑定在他本机IP端口上我们直接就可以进行访问,但这样的话上传配置文件的时候可能会被拦截

然后我们在攻击机上进行访问:

直接对其文件进行检索查询。

3.4 使用ES命令进行控制

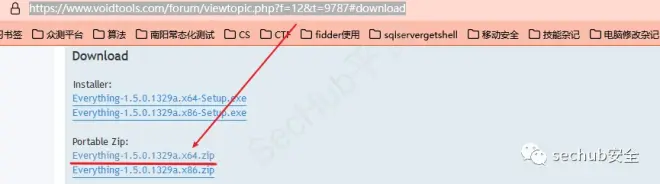

需要上传到目标机的文件,Everything1.5版本的、es命令控制程序、everything1.5的配置文件。

所需文件下载:

Everything1.5的下载地址:

https://www.voidtools.com/forum/viewtopic.php?f=12&t=9787#download

es命令控制程序:

https://www.voidtools.com/zh-cn/downloads/

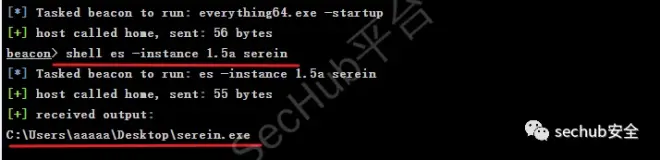

将需要的文件上传过后,开启使用cs进行开启运行everything:

注:在执行启动命令的时候要管理员权限 + bypass UAC

shell everything64.exe -startup

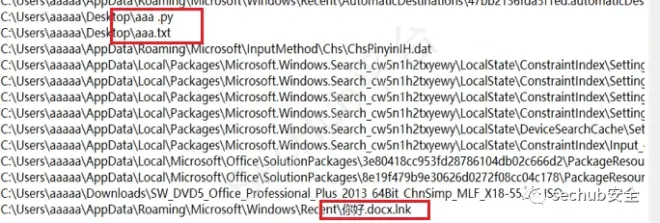

进行对文件的搜索:

shell es -instance 1.5a [搜索文件的名字]

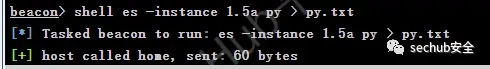

如果搜索的结果过多导致一下无法全部展示出来,则可以将输出的结果写入到txt或其他的文件中。

这里将输出的结果输出到txt的文件中,然后再把生成的txt文件下载下载下来进行查看:

shell es -instance 1.5a py > py.txt

对特定的目录下文件的内容(经测试内容是中英文都可以)进行搜索进行搜索,出现的结果会慢点:

shell es -instance 1.5a content:aaaaa -parent-path C:\Users\aaaaa\Desktop > 22.txt

3.5 横向共享文件夹的利用

配置:

修改配置文件中的folders参数,可以添加我们想横向的UNC路径,也可以在工具栏中的:工具–>选项 进行修改folder。

工具版本1.5

相关设置:

然后在对应的共享文件夹下进行搜索相关的文件:

shell es -instance 1.5a -parent-path \\192.168.88.149 serein

这里是在靶机中设置好的,也可以在本机设置好然后再进行上传生成的配置文件,然后再进行利用。

文章来源:SecHub网络安全社区(https://sechub.com.cn),转载需标明出处

获取注册邀请码方式:请联系QQ:1324431066

获得邀请码机制:

1、在校大学生--- 需提供下学生证照片

2、工作人员----需提供下网络安全相关工作证明即可,比如:工作证、入职证明等

(以上资料仅验证身份,不留存!)