黑客试炼计划—VulnHub靶机渗透—Bravery

声明:本篇文章仅用于技术交流学习和研究的目的,严禁使用文章中的技术用于非法目的和破坏,否则造成一切后果与发表本文章的作者无关。

一、简介

靶机下载地址:https://www.vulnhub.com/entry/digitalworldlocal-bravery,281/

安装到本地后,靶机本地地址为192.168.1.7

二、信息收集

使用nmap对目标主机进行端口扫描

发现开放着22、53、80、443、8080、139、445等多个端口

首先访问80端口,web页面

可以知道网站使用的是 Apache, 没有什么其他有价值的信息。

使用showmount连接目标主机。

showmount指令用以查寻NFS网络服务器的基本信息,-e显示信息NFS网络服务器的输出明细

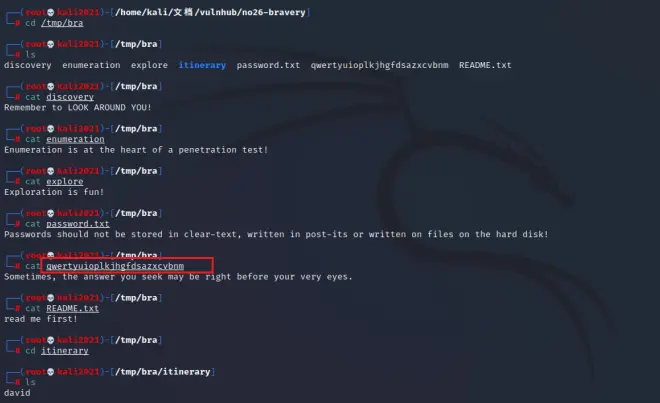

显示存在nfsshare目录,将其挂载到本地目录/tmp/bra,然后进入该目录,

查看各个文件内容。其中有个文件名是一串字符,猜测有可能是密码

Enum4linux用于枚举windows和Linux系统上的SMB服务的工具。可以轻松的从与SMB服务有关的目标中快速提取信息。tee命令用于显示程序的输出并将其复制到一个文件中。

使用enum4linux枚举靶机 ,枚举信息保存到文件中

发现用户名david和rick,并且发现anonymous目录和secured目录

匿名目录anonymous可以直接访问,secured目录禁止访问

smbclient是一个smb服务器的客户端的管理程序,可以交互式的访问samba服务器。

使用smbclient连接anonymous目录

没有什么有价值的信息

尝试使用用户名david,密码使用前面获得的字符串qwertyuioplkjhgfdsazxcvbnm 访问secured目录

访问成功。将目录下的文件,下载到本地

读取genevieve.txt

从文件中得知存在genevieve路径,访问genevieve

发现一个登录窗口

可以看到,使用的是cuppa cms

搜索漏洞cuppa cms存在的漏洞

发现存在cuppa cms存在远程文件包含漏洞

访问页面此网址验证一下,果然存在远程文件包含漏洞

制作shell文件,修改IP地址为kali的地址,端口设为1234

将文件后缀保存为txt,否则无法访问

使用python 创建简单的http服务

访问,同时kali监听1234端口

获得shell成功

三、提权

然后进行提取,执行

发现可以利用cp复制命令进行提权

读取passwd

cp存在-s权限,可以直接覆盖提权

查看passw

在本地新建一个passwd文件,将passwd中的文本粘贴,并新增如下一行。即新建一个bmfx用户,密码也是bmfx,uid为0

将该文件下载到目标主机的/tmp目录,使用cp命令覆盖之前的passwd

使用su命令 切换到bmfx用户。

提权成功,获得root权限。

读取proof.txt文件

完成