Burp Suite Community简单入门

集成化的渗透测试工具,非完全自动化工具,需要手工配置一些参数才能触发工作.

使用版本:Burp Suite Community Edition v2022.11.3

安装

1. 点击进入如下官网:

[Burp Suite - Application Security Testing Software - PortSwigger](https://portswigger.net/burp)

2. 选择自己需要的版本,这里我选择的是 Community Edition

3. 点击下载

这里可以选择输入邮箱再下载,也可以选择直接下载. 直接下载会下载最新的 stable 版本,若需要下载之前的版本,可以选择输入邮箱后,点击 "All releases" 寻找需要的版本下载.

4. 安装

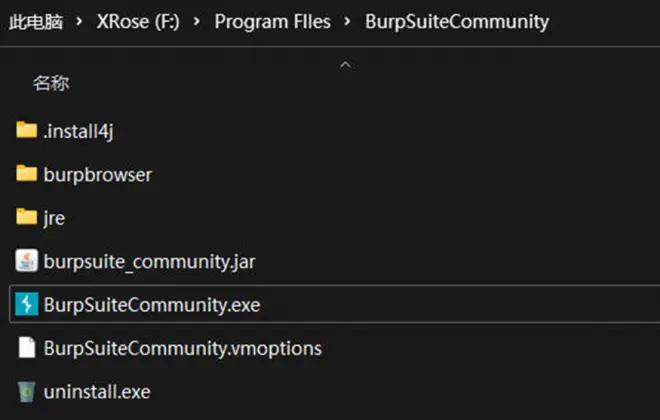

安装没有什么需要特别注意的地方,直接按照默认设置就行. 安装完成后,文件目录应如下所示:

要运行 Burp Suite ,使用 jar 文件或 exe 文件都可以,但是 jar 文件需要对自己计算机环境进行配置管理,要求 jre 版本在 11 - 17 之间。而 exe 版本不需要。

[Launching Burp Suite from the command line - PortSwigger](https://portswigger.net/burp/documentation/desktop/getting-started/launch-from-command-line)

代理和浏览器设置

Burp Suite代理工具是以拦截代理的方式,拦截所有通过代理的网络流量,如客户端的请求数据、服务器端的返回信息等。Burp Suite主要拦截http和https协议的流量,通过拦截,Burp Suite以中间人的方式,可以对客户端请求数据、服务端返回做各种处理,以达到安全评估测试的目的。

在日常工作中,我们最常用的web客户端就是的web浏览器,我们可以通过代理的设置,做到对web浏览器的流量拦截,并对经过Burp Suite代理的流量数据进行处理。

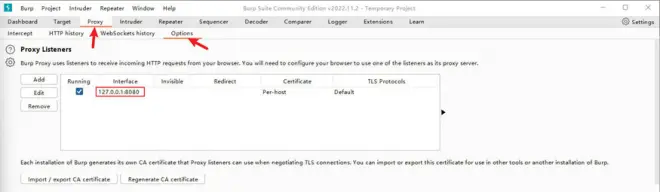

当Burp Suite 启动之后,默认分配的代理地址和端口是 127.0.0.1:8080 ,我们可以从下图证实:

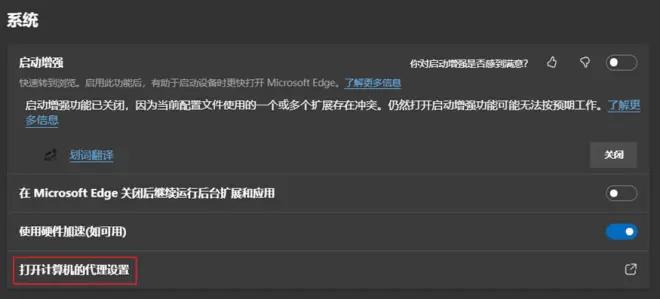

接着对 Edge 浏览器配置代理

打开“设置”并选择“系统”,或进入网址——edge://settings/system,选择“打开计算机的代理设置”

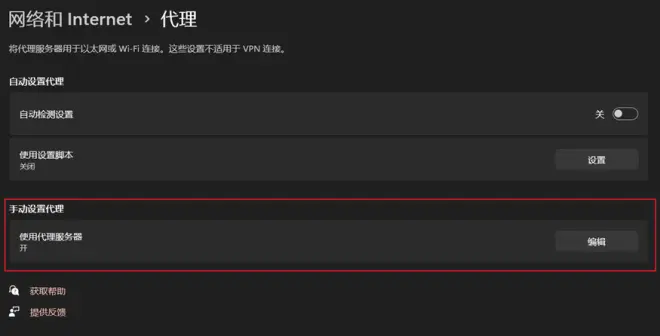

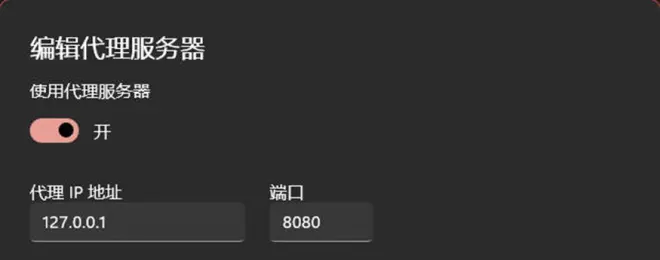

出现如下界面,选择编辑“手动设置代理”

将“代理 IP 地址”与“端口”设置为“127.0.0.1”和“8080”

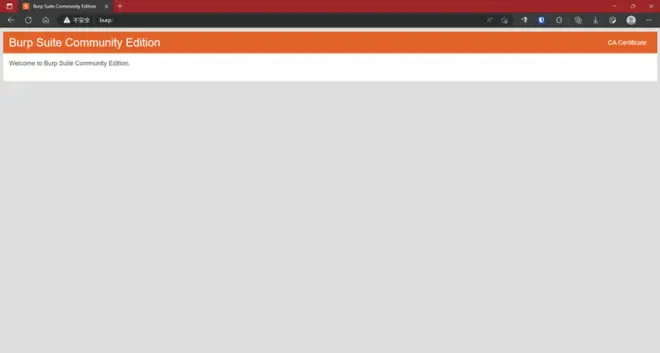

在浏览器访问

http://burp/

查看是否代理成功. 若成功,如下图所示

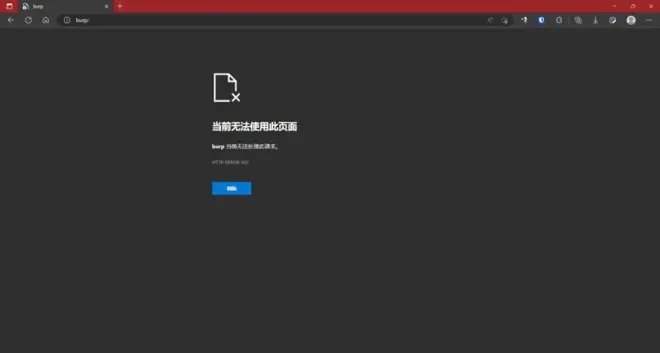

若没有设置代理服务器,访问上述 URL 的结果如下图

Burp Proxy 基本使用

dependencies:

• Burp Suite 可以启动并正常运行

• 完成浏览器的代理服务器配置

基本步骤

考虑到现有网站与浏览器基本都采用了 SSL 协议,我们需要进行相关的配置,以拦截 HTTPS request

1. 安装 CA 证书

如果不安装 CA 证书,那么就无法截取 HTTPS 包

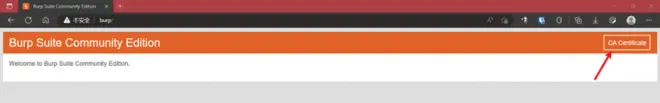

– 打开http://burp/页面,点击上图所示的“CA Certificate”下载 CA 证书,另存到本地目录下

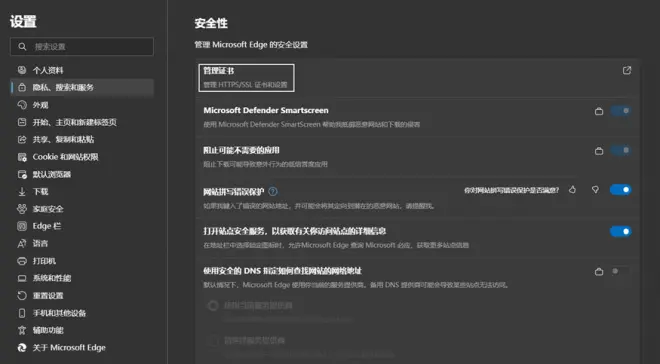

– 打开 Edge 的”设置“,选择”隐私 搜索和服务“,在”安全性“中点击”管理证书“

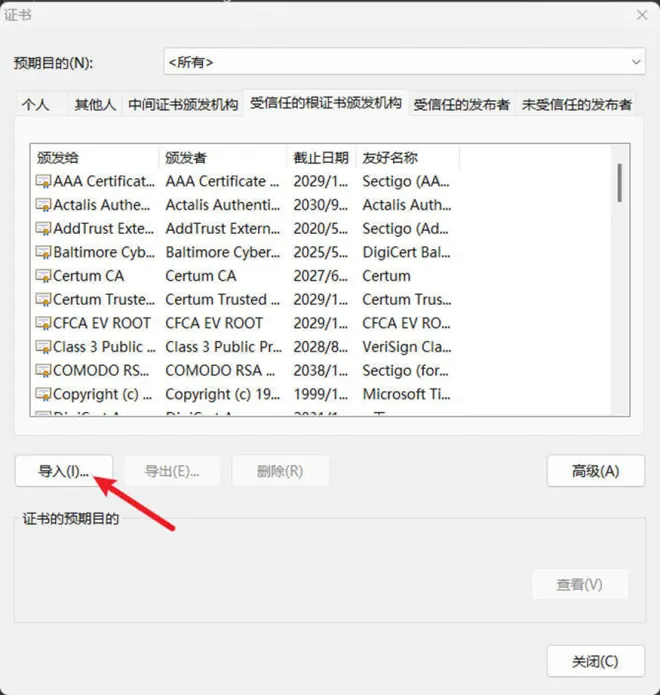

– 选择”受信任的根证书颁发机构“

– 点击”导入“

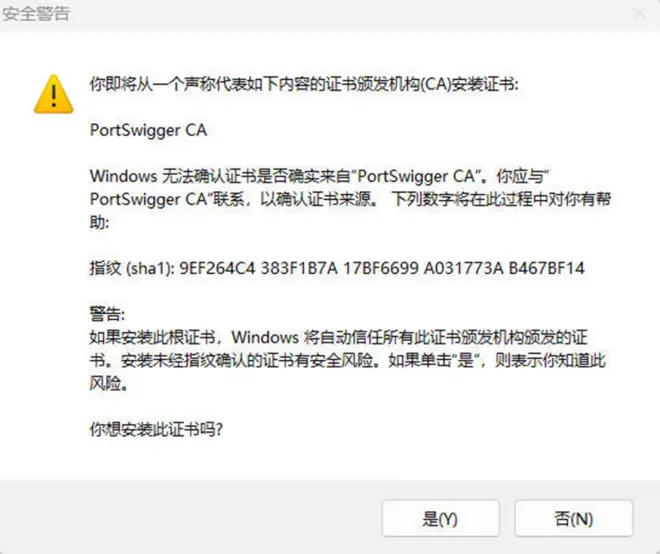

– 添加刚刚下载好的 CA 证书,后面直接默认设置即可,会弹出如下”安全警告“

– 选”是“

可能需要在使用的 Edge 快捷方式中进行一点设置,在”目标“中,增加如下内容: --test-type --ignore-certificate-errors

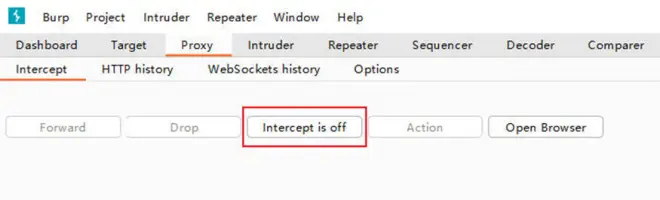

2. turn on intercept

点击下图中的"intercept is off",打开拦截功能

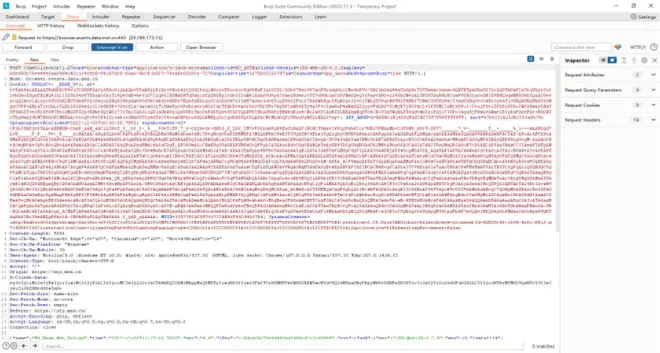

3. 在浏览器打开”https://www.baidu.com/",观察 Burp Suite

可以看到 Burp Suite 拦截下了浏览器向 baidu.com 的 HTTPS request,并显示在了 Burp Suite 界面中. 我们可以选择“Forward”将 request 发送出去,也可以选择“Drop”将 request 丢弃.

选择“Action”可以对截取到的 HTTPS 请求进行控制

Burp Target 基本使用

Burp Target 组件主要包含站点地图(Site Map)、目标域(Target Scope)、Target 工具三部分组成,他们帮助渗透测试人员更好地了解目标应用的整体状况、当前的工作涉及哪些目标域、分析可能存在的攻击面等信息

set target scope

设置目标域可以将我们监听范围限定在我们想要的范围内,而不是对任意HTTP请求进行拦截处理.

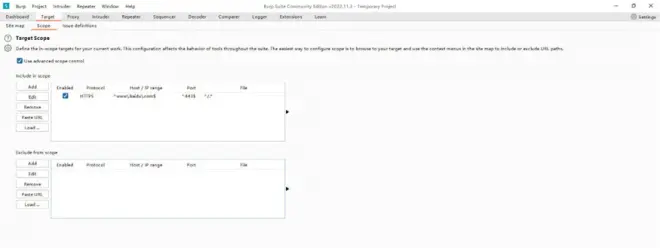

勾选“Use advanced scope control”可以对作用域进行更精确的划分.

若我们对目标域设置如下,

则我们只接收 Protocol 为 HTTPS , Host/IP range 为 ^www\.baidu\.com$ (正则表达式), Port 为 ^443$ (正则表达式), File 为 ^/.* (正则表达式)的目标 request 与 response ,不对其他除此以外的目标进行数据拦截. 对 "Exclude from scope"则相反.

当我们设置了Target Scope (默认全部为允许),使用 Burp Proxy 进行代理拦截,通过浏览器代理浏览应用时, Burp 会自动将浏览信息记录下来,其中包含每一个请求和应答的详细信息,并保存在 Target 站点地图中.

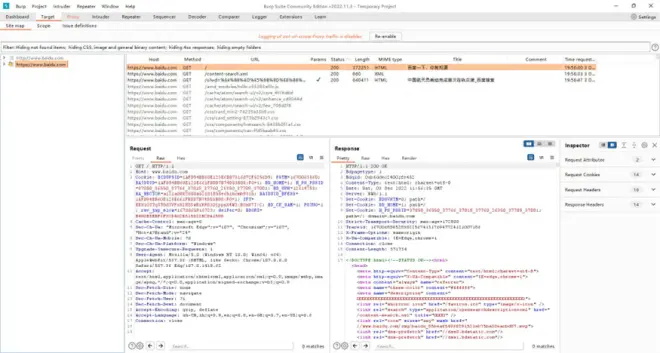

Site Map

在将 scope 如上设置为只拦截 Protocol 为 HTTPS , Host/IP range 为 ^www\.baidu\.com$ (正则表达式), Port 为 ^443$ (正则表达式), File 为 ^/.* (正则表达式)的目标 request 与 response 后,在baidu.com 上随便打开一个页面, site map 如下所示:

可以发现 Site Map 是一个对我们访问过的目标域中的目标的数据存储结构,为我们分析站点提供便利.

手工获取 Site Map

即不通过 Proxy 拦截功能,记录下站点地图信息. 在没有开启 intercept 的时候,我们可以通过手工浏览网页,使 Target 自动记录站点的信息,相比于 intercept 获取,能够实现在短时间内获取有效准确的信息.

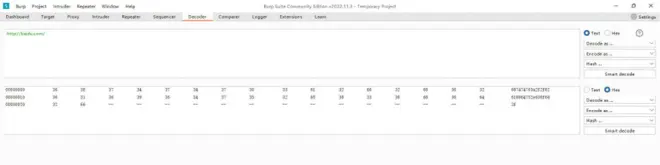

Burp Decoder 基本使用

Burp Decoder 是 Burp Suite 中的一款编码解码工具

上图为一个文本编码为ASCII HEX 格式的例子.

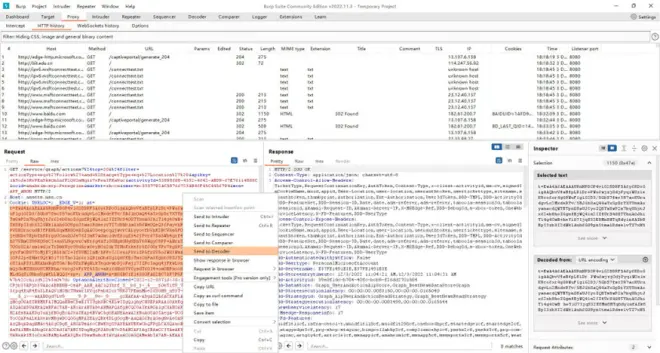

要使用该工具,可以直接复制粘贴需要编解码的内容,也可以在其他 Burp 工具中选择上下文选项“Send to Decoder"发送到 Decoder 中,如下图所示

使用体会

Burp Suite 是一个集成化的 Web 测试工具,功能强大但熟练使用有一定难度.