自建节点区块攻击

区块 16964664:一名用户通过利用 mev-boost-relay 中的一个漏洞设法耗尽了五个 MEV 机器人。

这是区块:https: //etherscan.io/block/16964664

这是用户:https: //etherscan.io/address/0x3c98 d617db017f51c6a73a13e80e1fe14cd1d8eb ...这是补丁:https: //github.com/flashbots/mev-boost- relay/pull/330

……这是更长的解释:

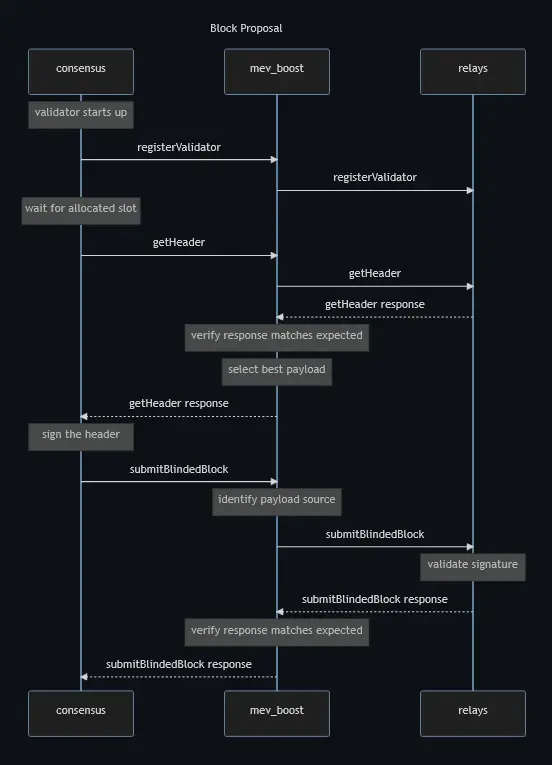

Proposer-Builder Separation 背后的核心思想之一是,提议者在签署区块之前不能看到他们正在签署的区块的内容。提议者必须相信 mev-boost 会将最有利可图的标头返回给他们。

从理论上讲,这使得恶意提议者极难拆分捆绑,因为他们必须:

1)为单个插槽双重签名,这是可惩罚的。

2)赢得与中继竞争将块提交到网络的比赛,这是高度不可能的。

然而,不到12个小时前,一名恶意验证器成功赢得了比赛。这是他们用来赢得区块。注意到任何奇怪的地方了吗?

这个中继肯定不喜欢这种情况。

事实证明,只要生产者正确签署了块,mev-boost-relay 就会返回所有交易。假设已签署的块将被广播到网络中,这意味着验证器必须与中继进行竞争,才能发送新的块。

不幸的是,如果签名块无效,则网络永远不会接受它,因此根本不存在竞争。通过将父根和状态根都设置为零,这正是恶意验证器所做的。

由于中继无法广播该块,只需要取出已揭示的交易,拆解捆绑并从不幸地包含在块中的 MEV 机器人那里索取流动性就可以了。

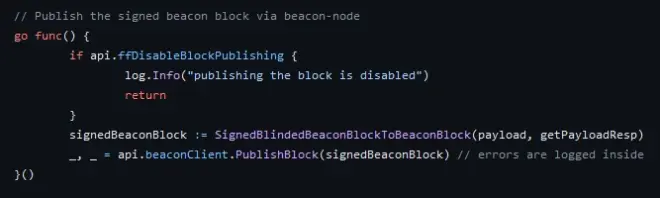

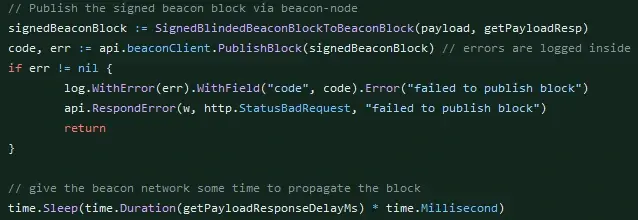

补丁本身就像漏洞一样简单。现在,如果块未成功发送到网络,则 mev-boost-relay 将拒绝返回交易。然后,为了谨慎起见,它还会将响应延迟一秒钟。

社区正在全面推出补丁到所有中继,并将很快发布完整的事故分析报告。我会在这个帖子中放一个链接。