多家受害者赎金已超百万美元,Black Basta勒索家族是何来头?

病毒详细分析

“

Windows版本分析

向上滑动阅览

该勒索首先会在程序窗口中显示"ENCRYPTION":

获取"COMSPEC"环境变量值,该变量指向对应命令行:

该勒索软件通过运行以下命令删除所有卷影副本:

后续用于加密随机生成的ChaCha20密钥的RSA公钥:

获取Temp目录的路径,在Temp目录下创建"dlaksjdoiwq.jpg"文件,后续用作桌面壁纸:

将新创建的图像设置为桌面墙纸:

获取Temp目录的路径,在Temp目录下创建"fkdjsadasd.ico"文件,后续用作被加密文件的图标:

该勒索软件创建了".basta\DefaultIcon"注册表键,将“默认”键值设置为ICO文件的路径,并通过调用SHChangeNotify函数通知系统图标已经被更改:

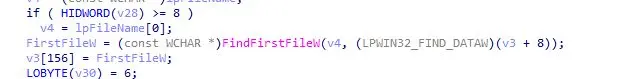

遍历系统中的卷,获取卷的驱动器字母(C-Z)和文件夹路径列表:

获取卷中文件的属性信息:

在文件目录中创建"readme.txt"勒索信文件:

检索当前系统的信息,用于标识计算机ID:

该勒索软件创建了多个线程,用于后续更快地处理和加密文件:

遍历文件及目录:

文件目录过滤,设置不加密文件及不加密后缀白名单,在加密文件时避免加密白名单文件:

获取驱动器以及文件属性信息:

该勒索软件在加密文件时,也会对.exe、.cmd、.bat和.com后缀的文件进行加密:

勒索加密分析————

勒索加密函数:

该勒索软件使用Mini-GMP库实现了RSA算法:

通过ChaCha20算法以64 bytes为每轮加密区块大小对文件进行加密。ChaCha20常见特征标志位“expand 32-byte k",在本次加密算法中出现:

使用随机密钥对文件进行加密后,将加密后的数据写入文件中:

将加密使用的密钥通过RSA算法加密后,置于文件末尾,完成文件加密:

对被加密的文件添加".basta"后缀:

最后该勒索软件将执行过程中花费的时间和加密文件的总大小输出:

“

Windows其他版本差异化分析

向上滑动阅览

与之前分析版本相比,2022年4月的 Black Basta 勒索版本中,新增了在加密之前以安全模式启动系统、出于持久性原因模拟Windows服务等功能:

程序支持命令行参数"-forcepath",该参数只用于加密指定目录下的文件:

停止并删除名为"Fax"的服务,为其加密进程模拟Windows服务,以达到持久化效果:

设置注册表,禁用Windows修复和恢复功能,在加密文件之前以安全模式启动系统:

2022年9月至10月期间 Black Basta 勒索软件进一步演变,新增了互斥体创建功能、支持命令行参数"-bomb"以及远程访问WMI服务等功能:

创建互斥体防止多个进程运行,互斥体名为"dsajdhas.0":

支持命令行参数"-bomb",当使用该参数时,会执行以下操作:

使用LDAP库连接到AD域控,并获取网络上的机器列表:

根据获取到的机器列表,将自身复制到列表中的每台机器上:

通过调用CoCreateInstance函数,创建一个Com对象:

远程访问WMI服务,实现远程执行勒索软件:

“

ESXi版本分析

向上滑动阅览

首先程序支持命令行参数"-forcepath",该参数只用于加密指定目录下的文件,当无法找到指定目录时,程序会报错并退出:

该版本也会在窗口中显示"ENCRYPTION":

后续用于加密随机生成的ChaCha20密钥的RSA公钥:

检索系统中/vmfs/volumes目录,后续对此文件夹中的文件进行加密,当无法找到/vmfs/volumes目录时,程序会报错并退出:

在文件目录中创建"readme.txt"勒索信文件:

创建了多个线程,用于后续更快处理及加密文件:

通过使用chmod为文件提供权限:

遍历文件及目录:

该勒索软件的文件加密黑名单:

勒索加密函数:

该版本勒索软件也使用Mini-GMP库实现了RSA算法:

通过ChaCha20算法以64 bytes为每轮加密区块大小对文件进行勒索加密。ChaCha20常见特征标志位“expand 32-byte k",在本次加密算法中出现:

通过RSA算法加密后的随机密钥对文件进行加密,将加密后的数据写入文件中,完成文件加密:

对被加密的文件添加".basta"加密后缀:

最后该勒索软件将执行过程中花费的时间和加密文件的总大小输出: